一些背景信息,你可以跳过这部分的实际问题

这是我在stackoverflow上关于这个主题的第三个问题。完整地说,这些是AES with crypt-js and PyCrypto和Match AES de/encryption in python and javascript的其他问题。不幸的是,我最后一次尝试对原始问题投了两次反对票。问题是,即使我不知道我真正的问题是什么。我只是四处寻找我正在寻找的真正问题。有了评论中的反馈,并阅读了一些额外的信息,我更新了我的问题。我认为我挖掘了正确的问题。但是我的问题在我更新后没有得到更多的意见。所以我真的希望这个问题现在更加清晰易懂 - 即使我知道我现在的问题是什么:D

感谢大家为这个很酷的社区制作 stackoverflow - 我经常在这里找到解决我的问题的方法。请继续对不好的问题提供反馈,以便改进和更新它们,从而增加这个庞大的知识和解决方案数据库。并随时纠正我的英语语法和拼写。

问题

Javascript 中的 AES

我有一个加密的字符串,我可以用这个AES 256 CTR 模式的 Javascript 实现来解密它

password = "myPassphrase"

ciphertext = "bQJdJ1F2Y0+uILADqEv+/SCDV1jAb7jwUBWk"

origtext = Aes.Ctr.decrypt(ciphertext, password, 256);

alert(origtext)

这会解密我的字符串并This is a test Text弹出警报框。

AES 与 PyCrypto

password = 'myPassphrase'

ciphertext = "bQJdJ1F2Y0+uILADqEv+/SCDV1jAb7jwUBWk"

ctr = Counter.new(nbits=128)

encryptor = AES.new(key, AES.MODE_CTR, counter=ctr)

origtext = encryptor.decrypt(base64.b64decode(ciphertext))

print origtext

此代码不运行。我得到一个ValueError: AES key must be either 16, 24, or 32 bytes long. 当我认识到我必须在 PyCrypto 中做更多事情然后调用一个解密方法时,我开始调查并试图弄清楚我必须做什么。

调查

我首先想到的基本事情是:

- AES 256 位 (?)。但是 AES 标准是 128 位的。将密码增加到 32 字节就足够了吗?

- 计数器模式。使用 AES.MODE_CTR 在 PyCrypto 中轻松设置。但我必须指定一个 counter() 方法。所以我使用了PyCrypto 提供的基本二进制计数器。这与 Javascript 实现兼容吗?我无法弄清楚他们在做什么。

- 该字符串是 base64 编码的。不是什么大问题。

- 填充一般。密码和加密字符串。

对于密码,他们这样做:

for (var i=0; i<nBytes; i++) {

pwBytes[i] = isNaN(password.charCodeAt(i)) ? 0 : password.charCodeAt(i);

}

然后我在python中做了这个

l = 32

key = key + (chr(0)*(l-len(key)%l))

但这并没有帮助。我仍然得到一个?

A???B??d9= ,?h????'带有以下代码的奇怪字符串

l = 32

key = 'myPassphrase'

key = key + (chr(0)*(l-len(key)%l))

ciphertext = "bQJdJ1F2Y0+uILADqEv+/SCDV1jAb7jwUBWk"

ctr = Counter.new(nbits=128)

encryptor = AES.new(key, AES.MODE_CTR, counter=ctr)

origtext = encryptor.decrypt(base64.b64decode(ciphertext))

print origtext

然后我阅读了有关 Javascript 实现的更多信息,它说

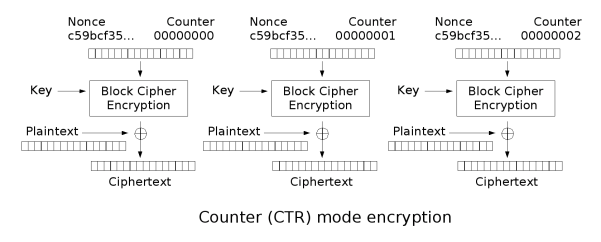

[...] 在这个实现中,初始块在前 8 个字节中保存随机数,在后 8 个字节中保存块计数。[...]

我认为这可能是解决问题的关键。所以我测试了当我在 Javascript 中加密一个空字符串时会发生什么:

origtext = ""

var ciphertext =Aes.Ctr.encrypt(origtext, password, 256);

alert(ciphertext)

警告框显示/gEKb+N3Y08=(12 个字符)。但是为什么是12?不应该是 8+8 = 16Bytes 吗?好吧,无论如何,我通过使用and or测试解密来尝试对 python 解密的蛮力方法。我知道这是一次非常尴尬的尝试,但我越来越绝望。它也没有工作。for i in xrange(0,20):ciphertext[i:]base64.b64decode(ciphertext)[i:]

未来的前景也是以同样的方式实现加密。

附加信息

加密的字符串最初不是用这个 Javascript 实现加密的,它来自另一个来源。我刚刚认识到,Javascript 代码做了正确的事情。所以我肯定这种实现有点像“标准”。

问题

我能做些什么,使用 PyCrypto 对字符串进行加密和解密与 Javascript 实现中的相同,以便我可以在 Javascript 和 Python 之间交换数据?如果您可以建议另一个,我也会切换到 python 中的另一个加密库。此外,我对任何类型的提示和反馈都很满意。

而且我认为,一切都归结为如何将随机数和块数包含到加密字符串中?以及如何提取此信息进行解密?

.

.